Avaya – первая и вторая попытки

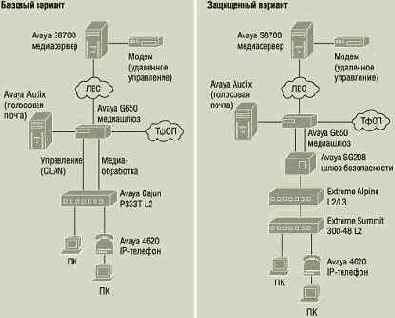

Первая конфигурация, которую представила компания Avaya для проведения тестирования безопасности VoIP-сети, имела минимальный набор дополнительных сетевых элементов (см. рис.). Фактически в данной конфигурации полностью отсутствовала какая-либо сетевая инфраструктура третьего уровня.

Схема IP-телефонной сети компании Avaya

Все IP-подсети проходили через "плоскую" инфраструктуру коммутируемой Ethernet-сети второго уровня, при этом они, однако, были разделены на несколько изолированных виртуальных ЛВС (VLAN): одна – для голоса, другая – для данных.

Также в сети не были использованы межсетевые экраны. Несмотря на такую "аскетичную" сетевую инфраструктуру, VoIP-решение от Avaya имеет ряд встроенных механизмов безопасности, как-то:

- система управления вызовами (состоит из двух резервируемых медиасерверов S8700), которая подключается к специальной выделенной ЛВС, которая, в свою очередь, отделена и изолирована от "рабочей" ЛВС предприятия. Серверы подключаются только к специализированному системному IP-интерфейсу, находящемуся в шасси медиашлюза G650;

- система голосовой почты, которая подключается с помощью аналогового интерфейса. По утверждению компании Avaya, это является преимуществом – даже в случае полного выхода из строя IP-телефонной подсети, например, в результате хакерской атаки, вызовы из телефонной подсети общего пользования могут перенаправляться на систему голосовой почты вне зависимости от состояния IP-подсистемы;

- для удаленной диагностики и управления системой применяется безопасное выделенное модемное соединение, а не интернет-канал связи. Хоть это и значительно снижает число возможных IP-атак, последним достижением техники его сложно назвать;

- инсталляция системного программного обеспечения, состоящая из двух этапов. Первый этап заключается в том, что администратор загружает ПО на переносной ПК, а затем только – на систему управления вызовами.

Однако в решении от Avaya управляющая информация не шифруется, а систему паролей, используемую для аутентификации IP-телефонов, вряд ли можно назвать криптографически сильной.

Коммутатор Avaya Cajun P333 также предлагает некоторые средства обеспечения безопасности. Например, в данном случае использовались следующие:

- для обеспечения безопасности сетевых портов администратор может ограничить число MAC-адресов, подключаемых к нему одним, двумя или тремя. В нашем тестировании для каждого порта определялся только один MAC-адрес. При этом, если пользователя необходимо переключить с одного порта на другой, администратору приходится вручную переконфигурировать устройство. Однако хакерский компьютер может использовать поддельный MAC-адрес реального пользователя или IP-телефона, и коммутатор не почувствует никакой разницы;

- ограничение доступом к управлению – на коммутаторе можно запретить доступ к системной консоли через IP-сеть (вэб- и Telnet), разрешив управление только через последовательный порт консоли;

- SNMP-ловушки могут быть сконфигурированы для сигнализации нарушений VLAN или других изменений конфигурации коммутатора.

Команда "хакеров" не смогла получить информацию из SNMP-базы IP-телефонов Avaya, используя доступ с помощью стандартного имени public, к тому же телефоны не могут быть реконфигурированы, выключены или еще каким-то образом выведены из нормального режима работы посредством SNMP.

Два основных "трюка", проделанных командой "хакеров" с оборудованием Cisco, удались и на этот раз – атакующая сторона смогла установить пассивный зонд в соединение IP-телефона с сетью и производить сбор и анализ трафика. При этом VoIP-потоки от/к Avaya 4620 IP-телефонам были зашифрованы.

"Хакеры" также подключили свои ноутбуки к голосовой VLAN и далее производили "опрос" устройств в этой VLAN, однако они не смогли "подделать" IP-телефон или перевести в свою сторону IP-телефонное соединение. Атакующей стороне удалось также выявить две серьезные уязвимости, которые могут быть использованы для того, чтобы прервать нормальное функционирование телефонной сети. Первой эффективной атаке подверглись только IP-телефоны, она была достаточно сложной и включала в себя два этапа.

На первом этапе на IP- телефоны передавался специальный поток пакетов с высокой интенсивностью, что приводило к тому, что устройство перезагружалось, а затем следовала вторая фаза атаки. На последнем этапе телефон получал небольшую порцию IP-пакетов, после которой выходил из строя на 20 минут.

Таким способом можно выключать большое количество IP-телефонов один за одним, а повторно передавая специальный поток пакетов в течение 20-минутного промежутка, IP-телефоны могут быть выведены из строя на продолжительный период времени.

Другая обнаруженная уязвимость состояла в том, что дополнительный порт Ethernet на IPтелефонах Avaya пропускает пользовательские Ethernet-кадры с любыми установленными тегами VLAN. Это значительно упрощает задачу хакеров, так как в данном случае нет необходимости отключать IP-телефон от сети – нужно просто подключить к нему ноутбук и установить необходимый тег VLAN на сетевом адаптере. Кроме того, было выявлено, что определенный тип трафика, пересылаемый на оборудование установки вызовов, может значительно увеличить время установки соединения. Таким образом, хакер может просто "положить" IP-телефонную сеть.